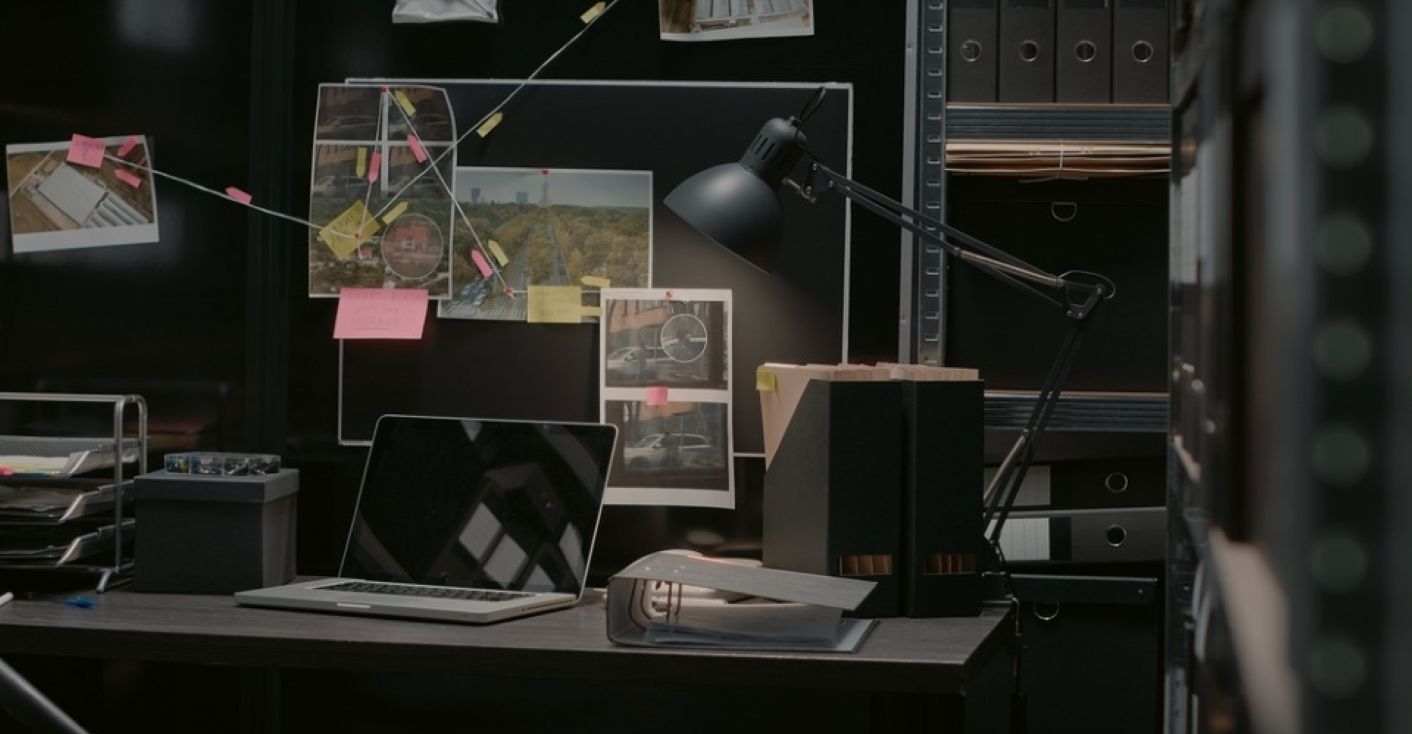

La evolución del procesamiento de audio en la inteligencia legal

La interceptación legal de la voz por parte de las fuerzas y cuerpos de seguridad se remonta a una época en la que las llamadas telefónicas no cifradas a través de una red de telefonía fija definían la comunicación electrónica. En la era de los smartphones, han proliferado otros métodos.