Les méthodes d'analyse des réseaux sociaux (ARS) font l'objet de ce premier blog d'une série de blogs sur les techniques d'analyse, la discussion étant axée sur plusieurs concepts de questions, conformément à mon précédent blog de base sur le thème plus large de l'analyse :

- Quelles sont les données sur lesquelles nous effectuons l'analyse ?

- Pourquoi effectuer ce type d'analyse ?

- Qui essayons-nous d'identifier avec l'analyse ?

- Quel est l'avantage de cette technique d'analyse sur l'ensemble de données choisi ?

- Comment pouvons-nous utiliser l'ensemble des résultats produits par ces analyses ?

L'objectif n'est pas de répondre directement à chaque question, mais d'examiner l'application de la SCN au domaine problématique de la compréhension des données de communications interceptées, et plus particulièrement des acteurs qui effectuent ces communications et de leurs intentions.

Vous pourrez en déduire les réponses aux questions ci-dessus, qui apparaîtront clairement dans la discussion qui suit.

Le domaine problématique auquel nous appliquerons le SNA pour ce blog est l'interception des communications. Cela englobe à la fois les communications IP, qui peuvent être caractérisées par des enregistrements de données IP (IPDR) contenant des métadonnées sur les protocoles utilisés, l'heure de la communication, les points finaux (partie A, B .... N), etc., et les communications vocales des réseaux traditionnels à commutation de circuits ou mobiles, qui peuvent être caractérisées par des enregistrements de détails d'appel (CDR) contenant des données similaires aux IPDR. En règle générale, la surveillance des réseaux de communication modernes permet d'obtenir davantage de données discrètes sur les sessions IPDR et CDR par utilisateur, étant donné que la bande passante disponible augmente grâce aux progrès technologiques tels que le LTE et que le comportement de l'utilisateur évolue pour générer davantage de données à partir des "applications" sur les appareils mobiles.

Il en résulte que les analystes ont beaucoup plus de données à passer au crible pour trouver l'élément de renseignement exploitable, ou le modèle de comportement, qui fera avancer leurs enquêtes. À cette variable s'ajoute la multiplicité des identités que chaque utilisateur physique recueille désormais dans le cadre de son interaction avec les réseaux vocaux et IP. Il n'est pas rare que des utilisateurs normaux aient cinq adresses électroniques ou plus, plusieurs numéros de téléphone fixe et mobile ou des identités VoIP, ainsi qu'un certain nombre d'identités d'application - et ces utilisateurs n'essaient pas intentionnellement d'obscurcir ou de cacher leurs communications - il s'agit simplement d'une conséquence naturelle de l'interaction avec le réseau.

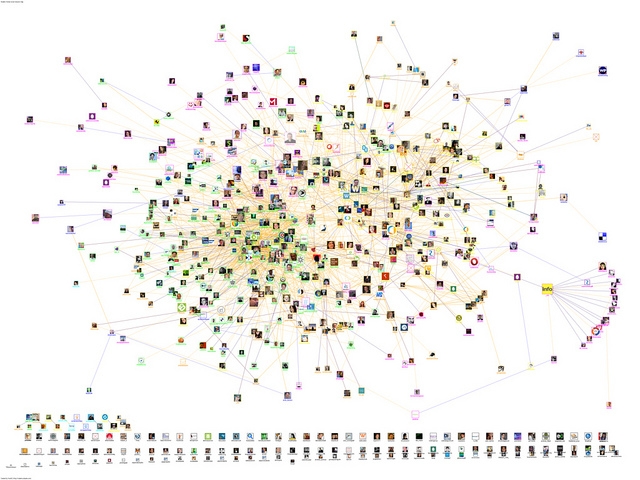

Considérons maintenant l'utilisateur criminel du réseau, qui tente de brouiller ses communications en utilisant des numéros de téléphone et des cyber-identités multiples et souvent changeants, et le problème est clair. Comment résoudre toutes ces identités ésotériques et dynamiques et les rendre attribuables à une personne physique, de sorte que nous puissions découvrir leurs intentions et éventuellement d'autres acteurs des réseaux que nous pourrions vouloir surveiller ? C'est là que la SNA joue un rôle clé dans le domaine des problèmes. Plus précisément, lorsque la SCN est associée à un outil de gestion des identités, elle permet de réduire la complexité des réseaux (ou graphes) de communication afin de découvrir l'intention des acteurs surveillés.

Cet effondrement est obtenu en rassemblant les identités connues d'un sujet d'intérêt (SOI) dans l'outil de gestion des identités, de sorte que les identités soient attribuables à une entité physique (il peut s'agir d'une personne ou d'un groupe de personnes, c'est-à-dire modéliser l'intention d'une organisation criminelle). Une fois que l'identité physique a été attribuée à un certain nombre d'identités de communication, cette compréhension peut être appliquée à un graphe de communication. Cela permet à l'analyste de réduire de nombreuses topologies de communications en étoile, à partir d'identités de communication discrètes vers une multiplicité de points d'extrémité, en une topologie de communications en étoile plus concentrée. Le graphique réduit montre essentiellement la véritable communication entre les parties physiques, ce qui met en évidence l'intention entre ces parties, qui était fragmentée et presque impossible à comprendre dans le graphique de communication d'origine.

Une fois que l'analyste a acquis cette compréhension, il lui est possible de déduire le volume réel des communications entre les entités physiques du graphe des communications, et l'importance de ce volume pour chacun des types de médias présentés (courrier électronique, VoIP, voix, etc.). Tout cela se fait à l'aide de métadonnées sur les communications. Une fois qu'une intention criminelle spécifique est découverte à l'aide de la méthodologie décrite ci-dessus, l'analyste a alors la possibilité d'intercepter certaines des identités distantes avec lesquelles la déclaration d'intérêt communiquait ou de consulter les données de produits interceptés pour la déclaration d'intérêt et de passer à la phase suivante de l'enquête. Cette méthode permet de reconstituer les flux vocaux ou IP dans les données de session telles qu'elles ont été perçues par l'IOS surveillée.

L'intérêt de ce type d'analyse est qu'elle peut évoluer au fur et à mesure que la compréhension du SOI change avec le temps, ce qui signifie que l'analyse peut également évoluer, au fur et à mesure que de nouveaux numéros de téléphone, adresses électroniques et autres identités de communication sont attribués au SOI (c'est-à-dire qu'ils achètent un nouveau téléphone jetable ou adhèrent à un nouveau service de messagerie électronique, mais ce téléphone/cette adresse électronique présente le même schéma de communication avec les points d'extrémité). L'autre avantage est que la présentation des données est visuelle, ce qui permet à l'analyste de se concentrer sur les passerelles de données (entités physiques qui représentent plusieurs identités de communication dans le graphe de communication) au fur et à mesure qu'elles deviennent évidentes dans la SNA, et même d'exploser ces passerelles pour voir les multiples identités qui leur sont actuellement attribuables, ainsi que le modèle de comportement affiché dans le cadre de ces identités. Cette fonction est extrêmement utile, car de nombreux auteurs d'infractions graves segmentent leurs activités, en utilisant différentes identités de communication pour leur comportement illicite par opposition à leur activité quotidienne (comme envoyer un courrier électronique à leur conjoint).

En résumé, cette application particulière de la SCN aux données de communications interceptées peut être considérée comme une étape intermédiaire vers l'obtention de renseignements exploitables lors de l'élaboration d'un profil d'enquête autour d'une déclaration d'intérêt. Elle ne constitue cependant pas le point de départ de la méthodologie d'analyse. Pour cela, nous devons nous pencher sur l'analyse en grille des métadonnées, qui fera l'objet du prochain blog de cette série.

À propos de SS8 Networks

SS8 fournit des plateformes de renseignement légal. Elle travaille en étroite collaboration avec les principales agences de renseignement, les fournisseurs de communication, les organismes chargés de l'application de la loi et les organismes de normalisation, et sa technologie intègre les méthodologies évoquées dans ce blog. Xcipio® a déjà fait ses preuves pour répondre aux exigences très élevées de la 5G et offre la possibilité de transcoder (convertir) entre les versions de transfert d'interception légale et les familles de normes. Intellego® XT prend nativement en charge les transferts ETSI, 3GPP et CALEA, ainsi que les variantes nationales. Le composant MetaHub d'Intellego XT est un outil d'analyse de données de premier ordre. Les deux portefeuilles de produits sont utilisés dans le monde entier pour la capture, l'analyse et la fourniture de données dans le cadre d'enquêtes criminelles.