Los métodos de Análisis de Redes Sociales (ARS) son el tema de este primer blog de una serie sobre técnicas analíticas, cuyo debate se centra en varios constructos de preguntas, de acuerdo con mi anterior blog fundacional sobre el tema más amplio de Analytics:

- ¿Con qué datos estamos realizando el análisis?

- ¿Por qué realizamos este tipo de análisis?

- ¿A quién tratamos de identificar con el análisis?

- ¿Qué beneficios nos aporta esta técnica analítica sobre el conjunto de datos elegido?

- ¿Cómo podemos utilizar los resultados de estos análisis?

La intención no es responder directamente a cada pregunta, sino debatir el SCN aplicado al ámbito problemático de la comprensión de los datos de las comunicaciones interceptadas y, más concretamente, de los actores que realizan esas comunicaciones y su intención.

Podrá deducir las respuestas, que serán bastante evidentes en el debate que sigue, a las preguntas anteriores.

El espacio de dominio de problemas al que aplicaremos SNA en este blog es la interceptación de comunicaciones. Esto abarca tanto las comunicaciones IP, que pueden caracterizarse por registros de datos IP (IPDR) que contienen metadatos sobre los protocolos utilizados, la hora de la comunicación, los puntos finales (parte A, B .... N), etc., como las comunicaciones de voz de redes tradicionales de conmutación de circuitos o móviles, que pueden caracterizarse por registros detallados de llamadas (CDR) que contienen datos similares a los IPDR. Normalmente, la vigilancia de las redes de comunicaciones modernas produce más datos discretos de sesiones IPDR y CDR por usuario, ya que el ancho de banda disponible aumenta debido a los avances tecnológicos como LTE, y el comportamiento de los usuarios cambia para generar más datos impulsados por "Apps" en los dispositivos móviles.

La consecuencia de esto es que los analistas tienen muchos más datos que cribar en busca de esa pieza de inteligencia procesable, o patrón de comportamiento, que impulsaría sus investigaciones. A esta variable se añade la multiplicidad de identidades que cada usuario físico recoge ahora como parte estándar de su interacción con las redes de voz e IP. No es raro que los usuarios normales tengan 5 o más direcciones de correo electrónico, varios números de teléfono fijo y móvil o identidades VoIP y varias identidades de aplicaciones también - y estos usuarios no están tratando intencionalmente de ofuscar u ocultar sus comunicaciones - es sólo una consecuencia natural de la interacción de la red.

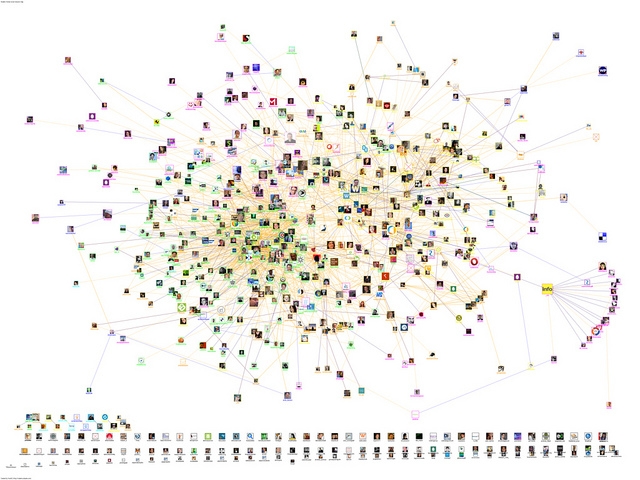

Ahora pensemos en el usuario delictivo de la red, que trata de ocultar sus comunicaciones utilizando números de teléfono e identidades cibernéticas múltiples y a menudo cambiantes, y el problema está claro. ¿Cómo resolvemos todas esas identidades esotéricas y dinámicas y las hacemos atribuibles a una persona física, de forma que podamos descubrir sus intenciones y, potencialmente, a otros actores de las redes que queramos vigilar? Aquí es donde el SNA es clave en el dominio del problema. Concretamente, cuando el SNA se combina con una herramienta de gestión de identidades, permite colapsar la complejidad de las redes (o grafos) de comunicaciones para descubrir la intención de los actores vigilados.

Este colapso se consigue cotejando las identidades conocidas de un sujeto de interés (SOI) en la herramienta de gestión de identidades, de modo que las identidades sean atribuibles a una entidad física (ésta podría ser una persona o un grupo de personas, es decir, modelar la intención de una organización delictiva). Una vez que la identidad física se ha atribuido a una serie de identidades de comunicaciones, esa comprensión puede aplicarse a un gráfico de comunicaciones. De este modo, el analista puede resumir muchas topologías de comunicaciones en forma de radios y nudos, desde identidades de comunicación discretas hasta una multiplicidad de puntos finales, en una topología de comunicaciones en forma de radios y nudos más concentrada. El gráfico colapsado muestra esencialmente la verdadera comunicación entre las partes físicas, y esto resalta la intención entre esas partes, que estaba fragmentada y era casi imposible de entender en el gráfico de comunicaciones original.

Una vez que el analista ha adquirido este conocimiento, le permite deducir el volumen real de las comunicaciones entre las entidades físicas del gráfico de comunicaciones, y la importancia que puede tener para cada uno de los tipos de medios presentados (correo electrónico, VoIP, voz, etc.). Todo ello se consigue utilizando metadatos sobre las comunicaciones. Una vez que se descubre una intención delictiva específica utilizando la metodología descrita anteriormente, el analista puede interceptar algunas de las identidades remotas con las que se comunicaba el SOI o consultar los datos de los productos interceptados actualmente para el SOI y pasar a la siguiente fase de la investigación. Esto reconstruye los flujos de voz o IP en los datos de sesión tal y como los experimentó el SOI bajo vigilancia.

Lo bueno de este tipo de análisis es que puede evolucionar a medida que la comprensión de la SOI cambia con el tiempo, lo que significa que el análisis también puede evolucionar, a medida que se atribuyen nuevos números de teléfono, direcciones de correo electrónico y otras identidades de comunicación a la SOI (es decir, compran un nuevo teléfono desechable o se unen a un nuevo servicio de correo electrónico, pero ese teléfono/dirección de correo electrónico muestra el mismo patrón de comunicación con los puntos finales). La otra ventaja es que la presentación de los datos es visual, lo que permite al analista centrarse en las pasarelas de datos (entidades físicas que representan múltiples identidades de comunicación en el gráfico de comunicación) a medida que se hacen evidentes en el SNA, e incluso explotar esas pasarelas para ver las múltiples identidades que se les atribuyen actualmente, y el patrón de comportamiento exhibido como parte de esas identidades. Esto es increíblemente útil, ya que muchos SOI segmentan sus actividades, utilizando diferentes identidades de comunicación para su comportamiento ilícito en contraposición a su actividad cotidiana (como enviar correos electrónicos a su cónyuge) - y es menos probable que cambien esos canales personales - por lo que actúan como una línea de base/firma perfecta para seguir la pista de un sospechoso en el ámbito de las comunicaciones.

En resumen, esta aplicación concreta del SCN a los datos de comunicaciones interceptados puede considerarse un paso intermedio hacia la obtención de inteligencia procesable cuando se construye un perfil de investigación en torno a un SOI. Sin embargo, no es el comienzo de la metodología de análisis. Para ello tenemos que examinar el análisis de metadatos en malla, que será el tema del próximo blog de esta serie.

Acerca de SS8 Networks

SS8 proporciona plataformas de inteligencia legal. Trabajan en estrecha colaboración con los principales organismos de inteligencia, proveedores de comunicaciones, fuerzas y cuerpos de seguridad y organismos de normalización, y su tecnología incorpora las metodologías comentadas en este blog. Xcipio® ya ha demostrado su capacidad para satisfacer las elevadísimas exigencias de la 5G y ofrece la posibilidad de transcodificar (convertir) entre versiones de traspaso de interceptación legal y familias estándar. Intellego® X T admite de forma nativa traspasos ETSI, 3GPP y CALEA, así como variantes nacionales. El componente MetaHub de Intellego XT es la mejor herramienta de análisis de datos de su clase. Ambas carteras de productos se utilizan en todo el mundo para la captura, el análisis y la entrega de datos con fines de investigación criminal.